Criptografia e Imutabilidade no Veeam Backup & Replication

Em algumas conversas com clientes percebi que estes conceitos podem ficar um pouco confusos e até serem confundidos. Ambos são importantes e um não substitui o outro. A ideia aqui é explicar o conceito, mostrando a importância de cada um e como é possível obtermos as suas vantagens nas soluções da Veeam.

Conceitos de Segurança

A criptografia é utilizada para proteger os dados, onde basicamente é possível transforma-los em um formato ilegível. Desta forma, é possível garantir que caso alguém tenha acesso a este dado, não consiga obter nenhuma informação sem possuir a chave de decriptação. Aqui, o foco é total na proteção da confidencialidade e integridade na transmissão e armazenamento dos dados.

Já a imutabilidade é sobre a impossibilidade de alterar os modificar os dados após terem sido registrados. O objetivo aqui é garantir que a integridade histórica e a confiança nos registros seja preservada.

Como funciona isso na prática

- Sem criptografia e imutabilidade: com certeza este é o pior cenário, pois além de poder acessar os seus dados, o atacante pode remove-los.

- Com criptografia, mas sem imutabilidade: os seus dados não poderão ser lidos, mas ainda poderão ser removidos.

- Com imutabilidade, mas sem criptografia: os seus dados poderão ser lidos, mas não poderão ser removidos.

- Com criptografia e imutabilidade: este é o melhor cenário, pois os seus dados não poderão ser lidos e nem removidos.

Como a Veeam pode te ajudar

Utilizando o Veeam Backup & Replication como exemplo, temos algumas formas de obter a imutabilidade dos dados, além de garantir a criptografia no armazenamento e transmissão dos dados.

Criptografia

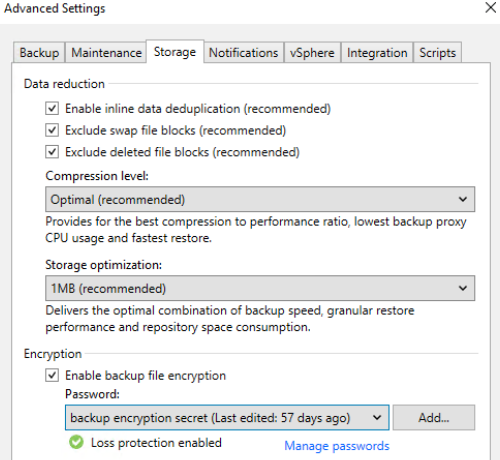

No job de backup, navegue até Storage, clique em Advanced e depois na aba Storage. Basta habilitar a opção “Enable backup file encryption” e adicionar a sua senha. A Veeam utiliza o método de criptografia AES-256, que foi projetado para atender ao padrão FIPS 140-2. Na prática, mesmo com os supercomputadores mais avançados, levaria mais tempo do que a idade atual do universo para quebrar a criptografia. Resumindo: não esqueça esta senha. Não adianta abrir chamado no suporte 🙂

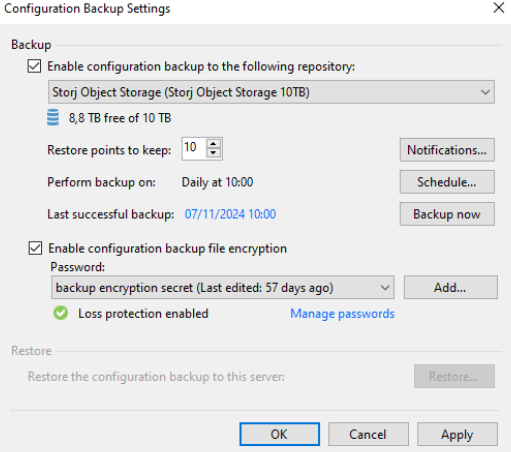

É possível também criptografar o backup das configurações do VBR. Para isso, clique no menu esquerdo superior, depois em Configuration Backup e por fim habilite o checkbox e defina a senha. Isso é bem interessante, pois caso alguém obtenha o seu arquivo de configuração e tente acessar as configurações do seu VBR, no momento da restauração uma senha será solicitada e sem ela é impossível prosseguir com a restauração. Pro Tip: não faça como eu fiz no laboratório, tenha senhas diferentes para criptografar os seus dados.

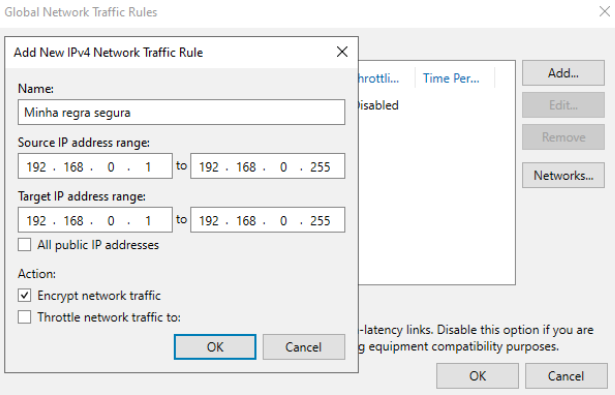

Para garantir que a comunicação entre os componentes de infraestrutura do VBR seja realizada de forma segura, é possível habilitar a criptografia do tráfego de rede diretamente nas regras criadas no Global Network Traffic Rules. Basta navegar até o menu esquerdo superior e clicar em Network Traffic Rules.

Agora veremos uma forma de criptografar o trafego do proxy. Navegue até os proxies, selecione um e abra as propriedades, depois em Transport Mode clique em Choose e marque a opção “Enable host to proxy encryption in Network Mode (NBDSSL)”. Lembre-se que mesmo que Network não seja o modo de transporte selecionado, no caso do Direct Storage Access ou Virtual Appliance falhar, a rede será utilizada.

Imutabilidade

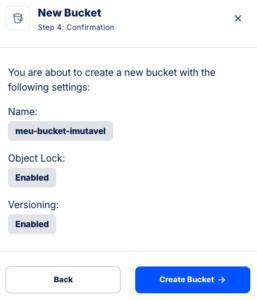

Existem diversas opções no VBR para termos repositórios imutáveis e garantirmos que os backups serão armazenados com segurança. As opções vão desde servidores linux e appliances até object storage. É crucial garantir que a imutabilidade esteja habilitada no repositório de armazenamento. Além disso, ao adicionar esse repositório ao Veeam, é igualmente importante ativar a imutabilidade para assegurar a proteção dos dados.

O nome da funcionalidade pode variar de fabricante para fabricante, alguns termos podem ser object lock, versioning, WORM, time-locked retention, SafeMode, etc.

Para usar o Direct Attached Storage (DAS) como um repositório imutável, é necessário fazer a instalação de um Linux físico e seguir este guia de segurança. Além disso, a Veeam vem trabalhando em uma ISO baseada no Rocky Linux que já vem nativamente com imutabilidade e suporte total da Veeam. Ainda está em estágio experimental, mas acredito que em breve ficará disponível para os clientes utilizarem. O Wesley escreveu um artigo bem completo sobre esta ISO recentemente.

Não quer ter o trabalho de criar e manter um servidor Linux? Para estes casos existe a possibilidade de utilização de várias appliances de parceiros Veeam, como por exemplo, ExaGrid, HPE StoreOnce e Dell Data Domain.

No caso de object storage, eu altamente recomendo o uso do Veeam Data Cloud Vault, que nativamente entrega imutabilidade e criptografia e é totalmente gerenciado pela Veeam. Além disso, existem as opções de object storage das nuvens publicas como o Amazon S3, Google Cloud Storage e Microsoft Azure. Se não bastasse, pode-se fazer uso de qualquer “S3 Compatible”, ou seja, qualquer coisa que tenha implementado o Smart Object Storage API será suportado pelo VBR.

Conclusão

A criptografia e imutabilidade são conceitos essenciais para a segurança dos dados, cada um com seu papel específico e complementar. A criptografia protege a confidencialidade e integridade dos dados, enquanto a imutabilidade garante que os dados não possam ser alterados ou excluídos. Utilizando as soluções da Veeam, é possível implementar ambos os conceitos de forma eficaz, garantindo a máxima proteção para seus dados. Seja através da criptografia de backups e configurações, ou da imutabilidade em repositórios de armazenamento.

É importante lembrar que a segurança dos dados é composta de várias medidas que trabalham em conjunto e não isoladamente. A combinação de várias funcionalidades de segurança é o que proporciona uma proteção robusta e abrangente. No Veeam Backup & Replication, além da criptografia e imutabilidade, você pode contar com outras funcionalidades de segurança, como: four-eyes authorization, MFA, controle de acesso baseado em funções (RBAC) e mais.

Por hoje é isso, pessoal. Até mais!