Integrando o Kasten ao Veeam Backup & Replication

O Veeam Kasten e o Veeam Backup & Replication são soluções diferentes, ambas líderes de mercado e altamente eficientes, porém, cada uma protege tipos distintos de cargas de trabalho e por isso possuem consoles de gerenciamento separadas. A ideia aqui é demonstrar como integrar o Veeam Kasten ao Veeam Backup & Replication para garantir que seja possível visualizar todas as politicas de backup a partir de uma console unica.

Para instalar o Kasten já incluindo o autenticação via token, basta executar o comando abaixo. Aqui estou usando o K3s em um ambiente de laboratório mínimo. Não recomendo executar este comando para ambientes produtivos.

helm install k10 kasten/k10 \ --namespace kasten-io \ --create-namespace \ --set auth.tokenAuth.enabled=true \ --set prometheus.server.persistentVolume.size=4Gi \ --set global.persistence.size=8Gi \ --set limiter.executorReplicas=1 \ --kubeconfig /etc/rancher/k3s/k3s.yaml

Caso você tenha instalado o Kasten a partir desse passo a passo, mas não configurou com a autenticação via token, é possível alterar o deploy existente facilmente. Vamos começar validando o nome da instância.

helm list -n kasten-io

Na maioria dos casos o nome é k10. Então basta rodar o comando abaixo para incluir a propriedade auth.tokenAuth.enabled=true.

helm upgrade k10 kasten/k10 \ --namespace kasten-io \ --reuse-values \ --set auth.tokenAuth.enabled=true

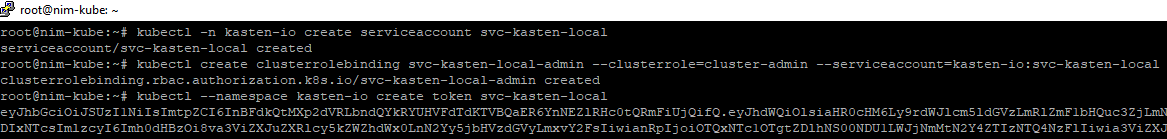

Perfeito, seja em uma instalação nova ou existe, o importante é ter a autenticação via token. Como já temos, então vamos seguir. Aqui vamos criar um usuário de serviço (svc-kasten-local) e um cluster role binding (svc-kasten-local-admin) e por fim definir a permissão do usuário de serviço, neste caso será cluster-admin. Para ambientes produtivos valide exatamente a permissão necessária.

kubectl -n kasten-io create serviceaccount svc-kasten-local kubectl create clusterrolebinding svc-kasten-local-admin --clusterrole=cluster-admin --serviceaccount=kasten-io:svc-kasten-local kubectl --namespace kasten-io create token svc-kasten-local

O resultado do comando irá gerar o token. Este token será utilizado para efetuar login na interface web do Kasten e também para configurar a integração com o Veeam Backup & Replication.

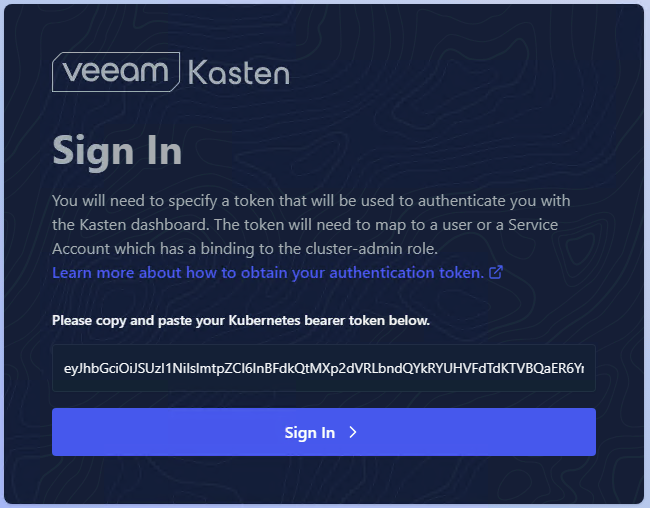

Antes de mais nada, copie o token e teste na interface gráfica do Kasten. Basta abrir a URL de acesso e o token será solicitado.

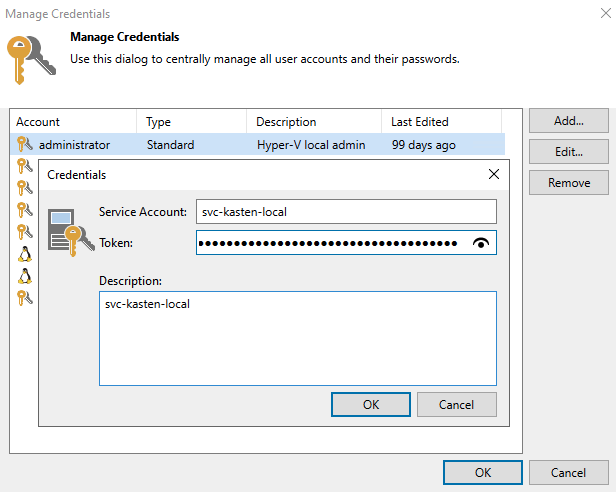

Se tudo estiver correto, então seguiremos para o Veeam Backup & Replication para configurar a integração. Navegue até Credentials & Passwords > Datacenter Credentials > Add > Kasten authentication token. Insira o usuário de serviço e o token.

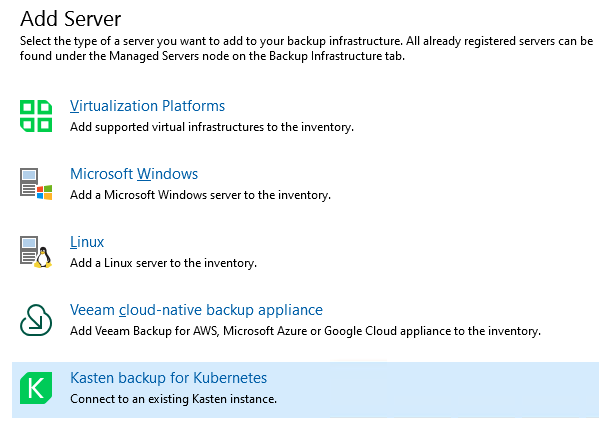

Agora vamos até Backup Infrastructure > Managed Servers > Add Server > Kasten backup for Kubernetes.

Importante: se a URL de acesso ao Kasten não for segura (https), então é necessário alterar a propriedade ServerURIScheme no registro do Veeam Backup & Replication. O PowerShell abaixo resolve isso rapidinho. REFORÇO: não faça isso em ambientes produtivos. Aqui estou demonstrando configurações para ambientes de laboratório e testes.

Set-ItemProperty -Path "HKLM:\SOFTWARE\Veeam\Kasten Platform Service" -Name "ServerURIScheme" -Value "http"

Para validar se a alteração funcionou. O valor tem que ser “http”.

Get-ItemProperty -Path "HKLM:\SOFTWARE\Veeam\Kasten Platform Service" -Name "ServerURIScheme"

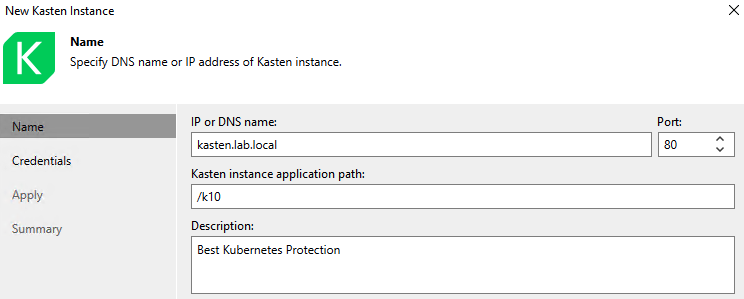

Agora sim podemos seguir. Basicamente defina o IP ou DNS (kasten.lab.local), porta (80) e instância (/k10), basicamente a URL do Kasten dividida em três campos.

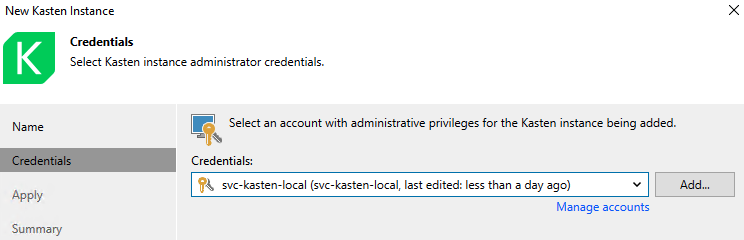

Selecione o usuário de serviço criado anteriormente.

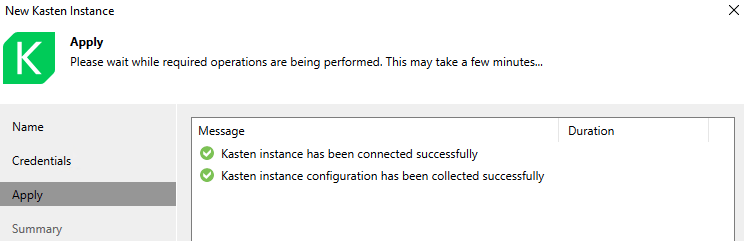

Siga para que o VBR valide a conexão e adiciona a instância do Kasten ao console.

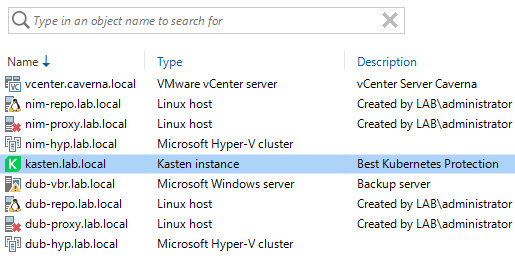

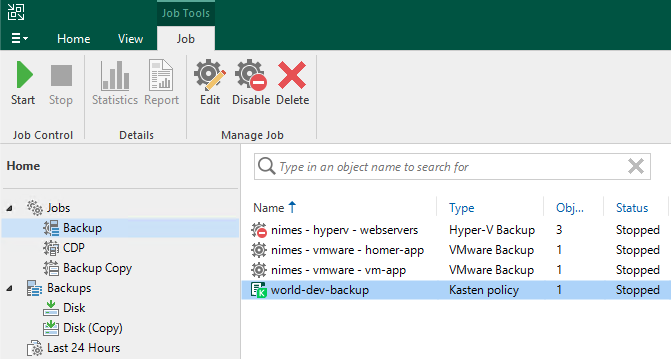

Veeam Kasten integrado ao VBR com sucesso!

Agora é possível visualizar as políticas de backup do tipo Kasten policy na console do VBR. Se tentar edita-las, você será direcionado para a URL de gerenciamento do Kasten.

É isso aí, até a próxima!